У разі злому сервера, хакер може модифікувати файли з метою залишити який-небудь бекдор, шелл і т.п. Змінені файли можна було б відстежити по даті модифікації, але цю дату легко підробити за допомогою утиліти touch.

Замість цього можна порівнювати контрольні суми файлів. Якщо контрольна сума файлу буде відрізнятися від наявної, то файл був модифікований. Цей метод можна застосовувати для будь-яких файлів: конфігураційних, файлів сайту, виконуваних файлів і т.д.

Щоб підрахувати контрольні суми файлів, наприклад, в папці / etc, скористаємося комбінацією команд find і sha256sum:

# Find / etc -type f | xargs sha256sum> file.txt

Прапор -type f вказує програмі find шукати тільки файли (для папок обчислити контрольну суму можна), а file.txt - це ім'я файлу, куди будуть записані хеш-суми всіх знайдених файлів.

Якщо необхідно підрахувати контрольну суму тільки для певних файлів, php, наприклад, то слід вказати прапор -name \ *. Php (маска файлів * обов'язково екранується зворотним слешем):

# Find www -type f -name \ *. Php | xargs sha256sum> file.txt

Також можна обчислити контрольну суму для конкретного файлу:

# Sha256sum backup.tar.gz> file.txt

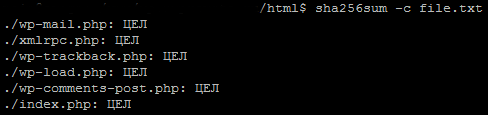

А тепер порівняємо отримані хеш-суми з хеш-сумами файлів:

# Sha256sum -c file.txt

І якщо контрольна сума конкретного файлу збігається з наявною в file.txt, то цей файл не був змінений з моменту останньої перевірки. Про цілісності каже мітка МЕТ навпаки файлу.

Звичайно, це не допоможе вам захистити сервер, але надасть додаткову допомогу в пошуку слідів присутності хакерів.

А крім sha256 можна використовувати будь-який інший алгоритм: md5, sha512, sha1, sha384.